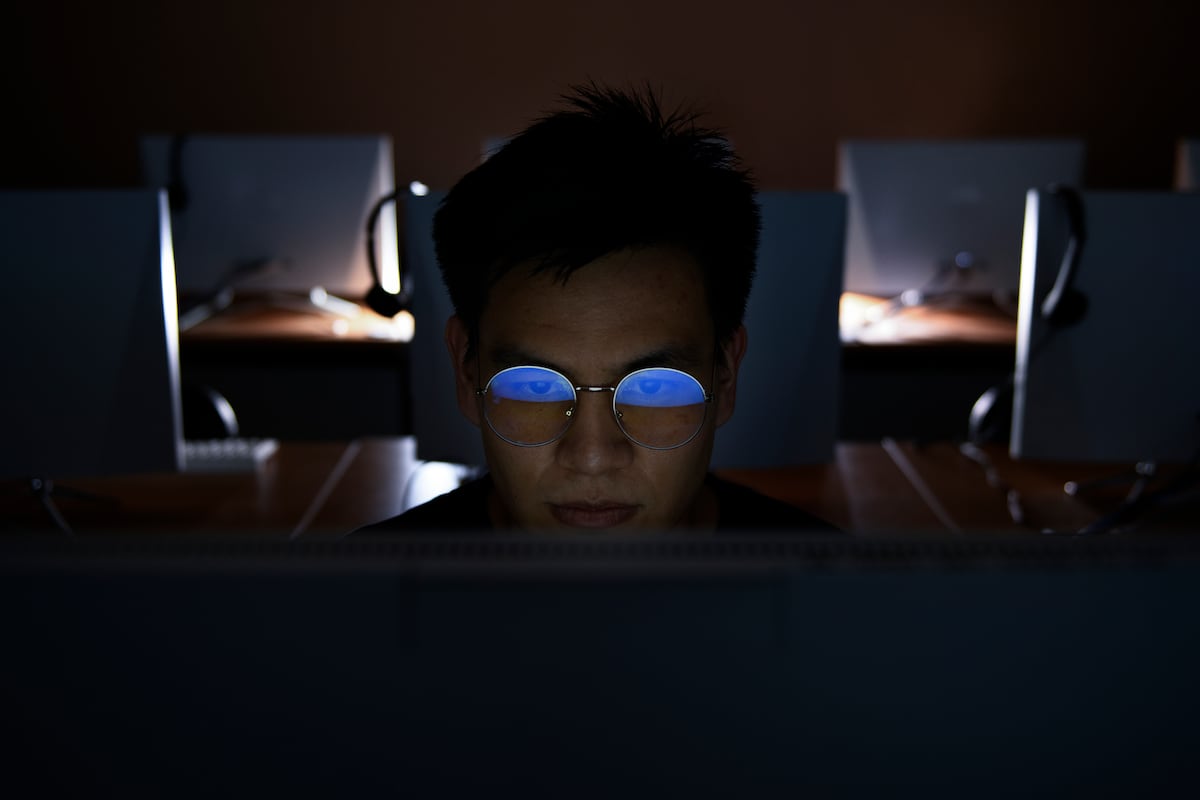

Crecimiento del Ciberespionaje Vinculado a China

Las actividades de ciberespionaje desarrolladas por grupos de hackers relacionados con China aumentó un 150% el año pasado, un 300% si nos fijamos en industrias como el sector financiero, los medios de comunicación o la ingeniería. Solo en 2024 se detectaron siete nuevos grupos organizados de hackers sin lazos oficiales con el gobierno chino, pero supuestamente apoyados por Pekín. Esta es una de las conclusiones del informe anual de ciberamenazas (Global Threat Report) que publica este jueves CrowdStrike, una firma de ciberseguridad estadounidense con un potente observatorio de este tipo de equipos de ciberdelincuentes, conocidos en el sector como amenazas persistentes avanzadas (APT).

Dirigidas y patrocinadas extraoficialmente por gobiernos, las APT se encuentran en la cúspide de la pirámide de los hackers. Se trata de grupos muy bien estructurados y jerarquizados, que a menudo cuentan con departamentos o subgrupos especializados y que disponen de profesionales de primer nivel con roles muy definidos. Lo que marca la diferencia en estos equipos es que, a diferencia de otras bandas criminales, tienen abundantes recursos económicos y disponibilidad de medios e infraestructuras estatales, lo que les permite elaborar ataques complejos, coordinados y veloces. Sobre el papel, solo los servicios secretos de las grandes potencias cibernéticas (EE UU, Rusia, China o Israel) tienen más poder que las APT. Pero estas últimas no tienen bandera, así que son la opción preferida de aquellos gobiernos que quieren sabotear, espiar o llevar a cabo acciones de inteligencia sin provocar incidentes diplomáticos.

Nuevas APT Chinas en el Escenario Global

De las siete nuevas APT chinas detectadas por CrowdStrike, cinco son consideradas “únicas por su especialización y sofisticación”. Tres de ellas son especialistas en atacar redes de telecomunicaciones, otra se centra en el sector de servicios financieros a nivel mundial y una quinta en seguridad operacional (OPSEC), el proceso que trata de evitar que se filtre información confidencial. Una de ellas, por ejemplo, fue capaz de infiltrarse en diciembre del año pasado en los sistemas del Departamento del Tesoro de EE UU que los funcionarios calificaron como “incidente grave”.

Con estos siete nuevos grupos, China cuenta ya con 13 APT identificadas por CrowdStrike, que le sigue la pista a 83 de todo el mundo (Rusia, con siete, es el segundo país que más aporta a esa lista). Entre los trabajos pasados más sonados de las APT chinas está la obtención durante 2020 y 2021 de información clave para desarrollar la vacuna de la covid. En 2020, por ejemplo, el CNI alertó de que hackers chinos habían robado información sobre la vacuna española.

Impacto Global y Motivaciones Chinas

2024 fue un punto de inflexión en términos de capacidades alcanzadas y de labores de inteligencia realizadas, destaca el informe. El aumento del 150% en la actividad de las APT chinas supuso que operaron en todas las regiones y sectores del mundo, aumentando la escala de los ataques respecto a 2023. De los siete nuevos grupos vinculados a China, el laboratorio estadounidense ha detectado focos de actividad en Taiwán e Indonesia, donde han recopilado información sobre tecnología y telecomunicaciones, y en Hong Kong, donde se ha seguido la actividad de activistas a favor de la democracia. África y Oriente Medio han ganado interés, especialmente para obtener inteligencia en el campo diplomático.

Los analistas de CrowdStrike, mundialmente famosa por haber propiciado el verano pasado una caída global de los sistemas de aquellos de sus clientes que también usaban Windows, ven una triple motivación en el esfuerzo chino en ampliar su actividad en el ciberespacio. Por un lado, la recolección de inteligencia sobre entidades políticas y militares extranjeras; por otro, aumentar la influencia de China en su entorno cercano, lo que incluye su intención de lograr la eventual reunificación de Taiwán. Y en tercer lugar, seguir de cerca a los practicantes de Falun Gong, activistas chinos a favor de la democracia, separatistas uigures, separatistas tibetanos y separatistas taiwaneses, colectivos a los que el Partido Comunista Chino (PCCh) se refiere como “las Cinco Pestes”. “Estas operaciones probablemente cumplen con los requisitos generales de inteligencia dentro de los planes estratégicos del PCCh”, subraya el informe.

Desarrollo Estratégico y Capacidades de China

La posición actual de China es el fruto de años de preparación. “El llamamiento del Secretario General Xi Jinping en 2014 para que China se convierta en una potencia cibernética y la gran estrategia del PCCh de rejuvenecimiento nacional han acelerado la sofisticación de las capacidades cibernéticas de China durante el primer cuarto del siglo XXI”, puntualiza el reporte de CrowdStrike. La inversión del PCCh en programas cibernéticos incluyen, entre otros, el desarrollo de sistemas universitarios dirigidos a formar “una fuerza laboral cibernética altamente capacitada y disponible”, la firma de contratos con el sector privado que proporcionan “apoyo especializado e infraestructura” a las unidades cibernéticas del Ejército Popular de Liberación (EPL) y la celebración de programas de descubrimiento de vulnerabilidades, caza de errores y competiciones nacionales que fomentan el talento cibernético chino.

“La aparición de grupos con tácticas, metodologías y objetivos únicos representa un cambio continuo en las intrusiones vinculadas a China, pasando de las llamadas operaciones de ‘golpe y fuga’ a intrusiones cada vez más enfocadas y con misiones específicas”, describe el informe. El uso de la inteligencia artificial (IA) generativa se ha generalizado, contribuyendo a sofisticar los ganchos con los que los hackers logran obtener credenciales útiles para llegar hasta su objetivo.

Corea del Sur, el Alumno Aventajado

Si China, igual que Rusia, Irán y otros países, usa a sus grupos de hackers para obtener información militar, secretos industriales y otra inteligencia, sus vecinos de Corea del Norte se han especializado en explotar el ciberespacio como una fuente de ingresos en sí misma. El Amado y Respetado Líder (una de las formas oficiales de referirse a Kim Jong-un) lo ve como una vía legítima para sobrevivir a las duras sanciones internacionales a las que está sometido el régimen.

Las APT norcoreanas, conocidas por el nombre clave Lazarus, protagonizaron la semana pasada el mayor golpe de la historia: lograron sustraer 1.500 millones de dólares a la plataforma de criptomonedas ByBit. Es el mayor ataque de este tipo del que se tiene constancia. El que ostentaba ese récord hasta ahora también era obra suya: en 2022 se hicieron con un monedero de etherum, una de las criptomonedas más usadas después del bitcoin, por valor de 625 millones de dólares.

Además de esta línea de ataques, Pyongyang sigue cultivando otra que le está dando buenos resultados: la infiltración de trabajadores norcoreanos en grandes multinacionales, principalmente tecnológicas y bancos. Los agentes pasan procesos legítimos de contratación hasta ser contratados en la empresa objetivo. Se postulan para puestos de desarrolladores que impliquen teletrabajo puro, usando credenciales falsas para evitar que asome su pasaporte norcoreano. Una vez dentro de la empresa, se dedican a filtrar información de interés. De este modo, Corea del Norte ha logrado colocar a miles de compatriotas en puestos clave de empresas estadounidenses, tal y como denunció el año pasado el Departamento de Justicia de EE UU.

artículo original de: https://elpais.com/tecnologia/2025-02-27/china-se-consolida-como-la-gran-superpotencia-del-ciberespionaje.html